VIII. GROUP POLICY MANAGEMENT

CÁC BƯỚC TRIỂN KHAI

1. Tạo và link Policy vào OU

2. Block Inheritance cho OU

3. Enforce Policy

4. Chỉnh order cho Policy

5. Security Filtering

6. Xem các setting của policy

7. Modeling Wizard

8. Item Level Targetting

9. Disable một phần của policy

10. Khảo sát nơi chứa policy templates

A- CHUẨN BỊ

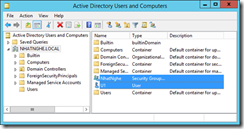

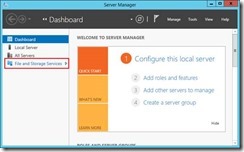

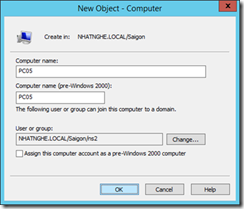

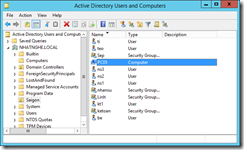

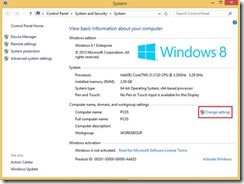

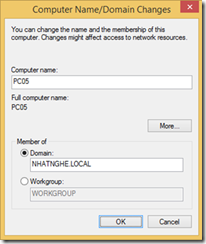

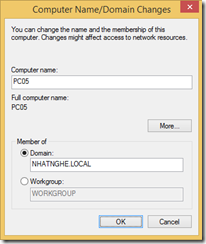

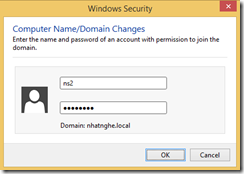

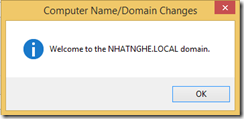

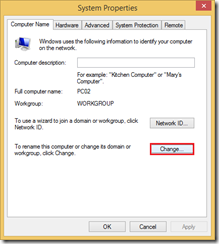

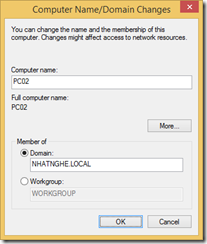

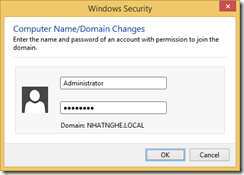

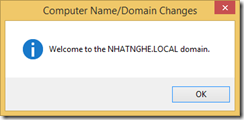

Mô hình bài lab bao gồm 2 máy

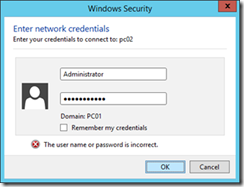

+ PC01 : Windows Server 2016 – DC (Domain: NHATNGHE.LOCAL)

+ PC02 : Windows 8.1 – Join Domain

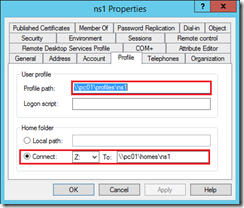

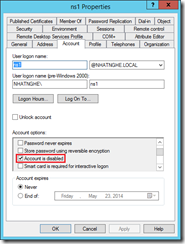

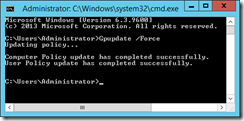

– PC01 :

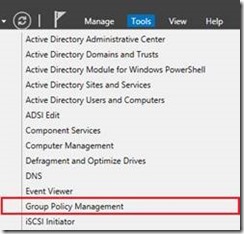

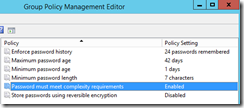

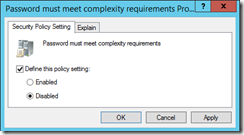

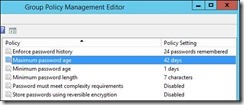

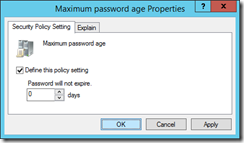

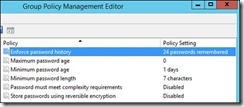

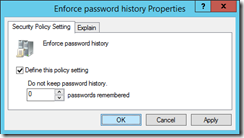

* Chỉnh Policy password đơn giản

* Chỉnh Policy cho phép group Users có quyền log on locally

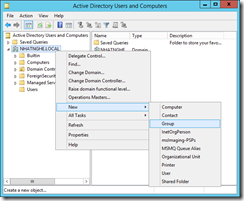

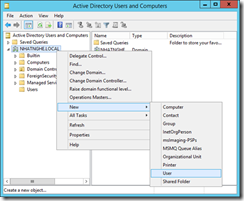

* Tạo OU Cha. Trong OU Cha, tạo OU Con

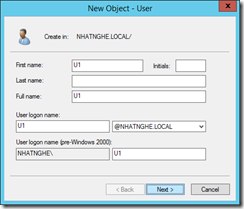

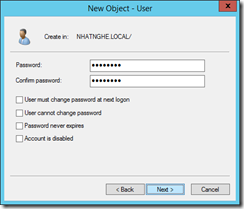

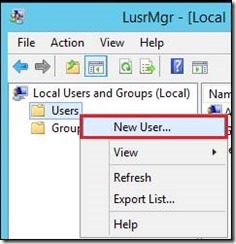

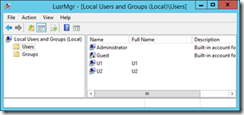

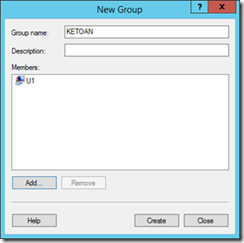

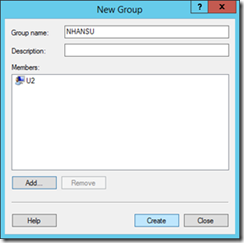

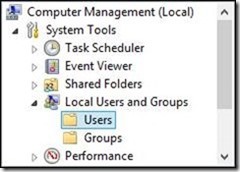

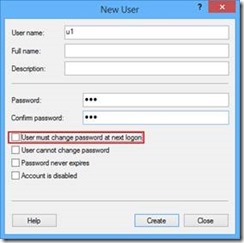

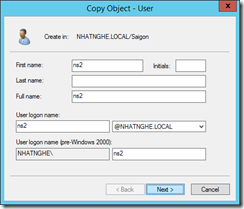

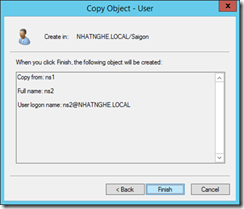

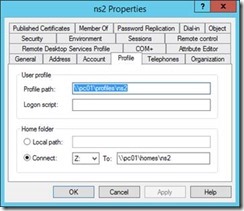

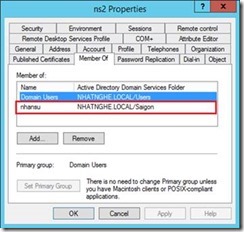

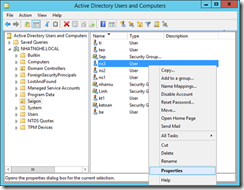

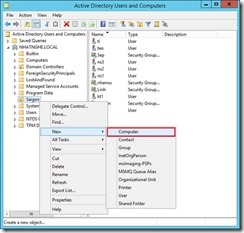

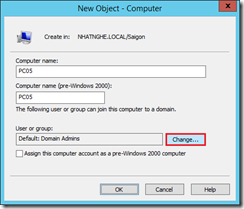

* Trong OU Cha tạo user u1, u2. Trong OU Con tạo user u3, u4

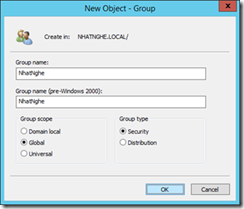

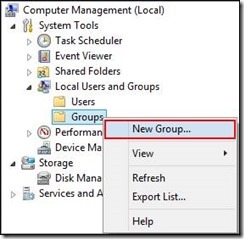

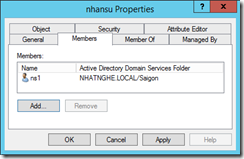

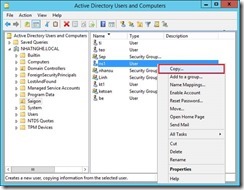

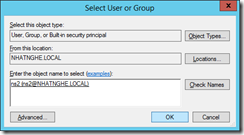

* Trong Domain Nhatnghe.local tạo group TEST, add 2 user u1 và u3 vào group

B- THỰC HIỆN

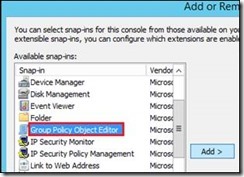

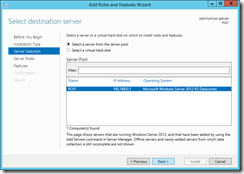

1. Tạo và link Policy vào OU (Thực hiện trên máy PC01)

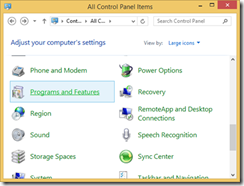

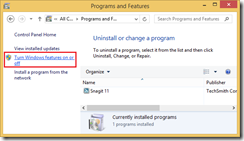

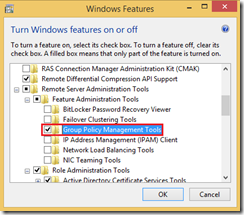

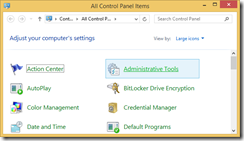

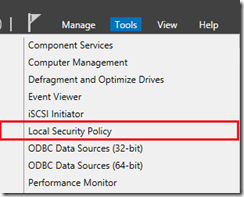

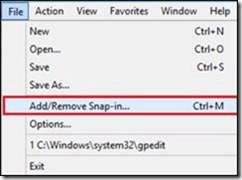

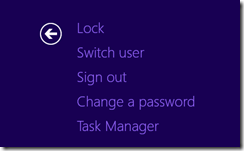

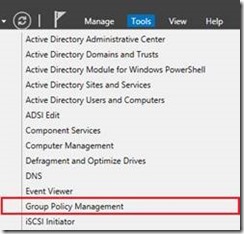

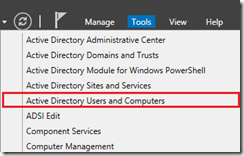

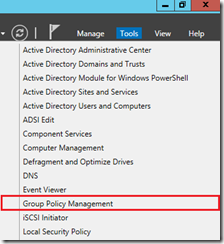

– Mở Server Manager -> vào menu Tools -> Group Policy Management

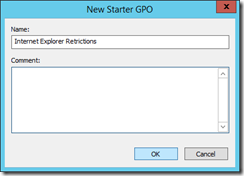

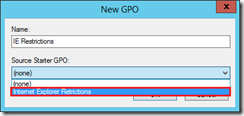

– Bung Forest -> Domains -> NHATNGHE.LOCAL -> Chuột phải vào Group Policy Objects -> chọn New.

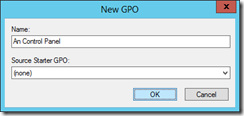

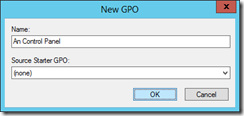

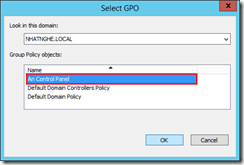

– Đặt tên cho GPO ở khung name “Ẩn Control Panel” -> OK

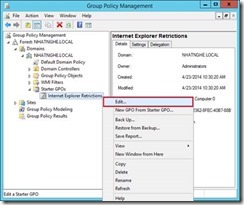

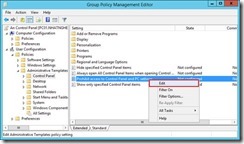

– Chuột phải vào GPO “Ẩn Control Panel” vừa tạo, chọn Edit

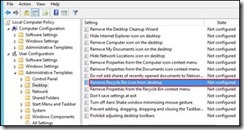

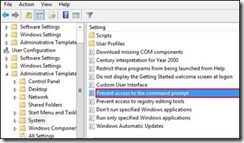

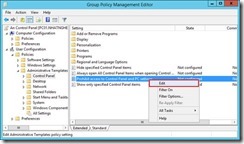

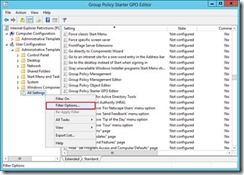

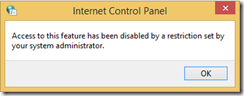

– Bung mục User Configuration -> Policies -> Administrative Templates -> Control Panel, chuột phải vào Prohibit access to the Control Panel and PC settings, chọn Edit.

– Chọn Enabled -> OK -> Đóng cửa sổ Group Policy Management Editor

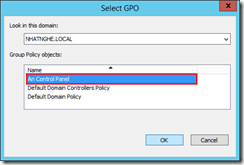

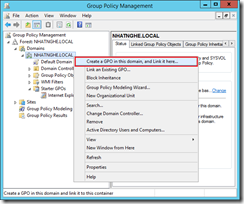

– Quay trở lại màn hình Group Policy Management, chuột phải vào OU Cha, chọn Link an Existing GPO…

– Chọn GPO “Ẩn Control Panel” -> OK

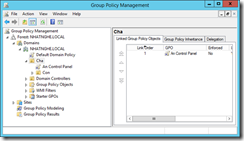

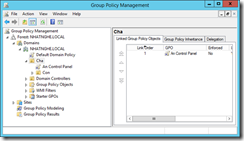

– Quan sát thấy GPO “Ẩn Control Panel” đã được link vào OU Cha

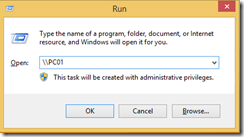

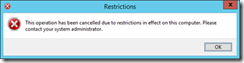

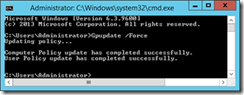

– Kiểm tra: Trên PC02, log on lần lượt vào các user u1, u2, u3, u4 -> Bị mất Control Panel

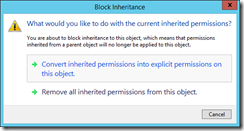

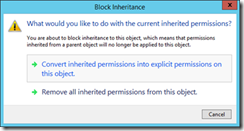

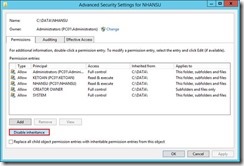

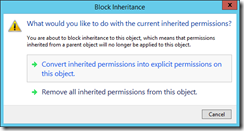

2. Block Inheritance cho OU (Thực hiện trên máy PC01)

– Mở Group Policy Management, chuột phải vào OU Con, chọn Block Inheritance

– Quan sát OU Con, thấy có biểu tượng dấu chấm thang

– Kiểm tra: Trên máy PC02, lần lượt log on user u3, u4 -> sẽ thấy có Control Panel

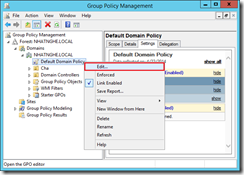

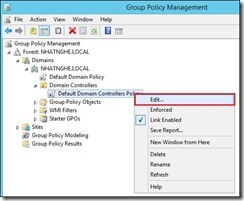

3. Enforce Policy (Thực hiện trên máy PC01)

– Mở Group Policy Management, chuột phải vào GPO “Ẩn Control Panel”, chọn Enforced

– Trên máy PC02, log on user u3, u4 -> sẽ thấy bị mất Control Panel

4. Chỉnh order cho Policy (Thực hiện trên máy PC01)

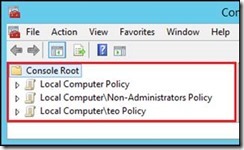

– Mở Group Policy Management, tắt Enforce Policy và Block Inheritance trên OU Cha và OU Con.

– Tạo thêm GPO “Hiện Control Panel”, link GPO này vào OU Cha. Như vậy lúc này OU Cha có 2 GPO “Ẩn Control Panel” và “Hiện Control Panel”.

– Nhấn vào OU Cha, ở góc trái dùng 2 biểu tượng mũi tên Move Up và Move Down, di chuyển GPO “Hiện Control Panel” lên vị trí đầu tiên.

– Qua tab Group Policy Inheritance, chú ý mục Precedent, Precedence càng nhỏ thì độ ưu tiên của GPO càng cao.

– Kiểm tra: Trên máy PC02, log on user u3, u4 -> sẽ thấy Control Panel

Nhận xét:

* Trong cùng 1 OU nếu áp chung 2 policy (không Enforce) thì policy nào có giá trị Link Order nhỏ thì sẽ có độ ưu tiên cao hơn

* Trong cùng 1 OU nếu áp chung 2 policy (cả 2 policy đều Enforce) thì policy nào có giá trị Link Order nhỏ thì sẽ có độ ưu tiên cao hơn

* Trong cùng 1 OU nếu áp chung 2 policy (1 policy Enforce và 1 policy không Enforce) thì policy Enforce sẽ có độ ưu tiên hơn

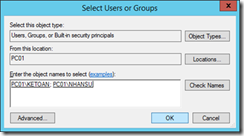

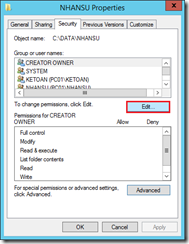

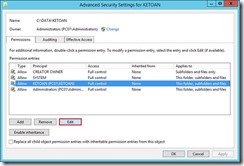

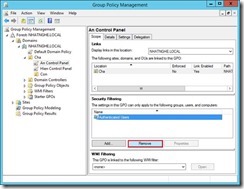

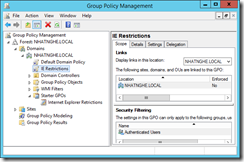

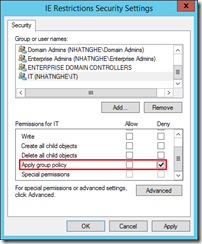

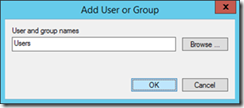

5. Security Filtering (Thực hiện trên máy PC01)

– Mở Group Policy Management -> Chuyển policy “Ẩn Control Panel” lên Link Order bằng 1

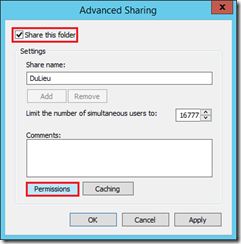

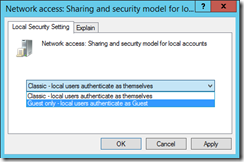

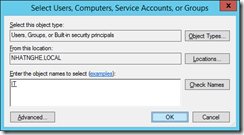

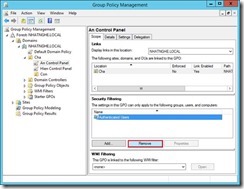

– Chọn GPO“Ẩn Control Panel”, bên dưới mục Security Filtering, chọn vào group Authenticated Users -> Remove -> OK

– Quay trở lại màn hình Security Filtering, chọn Add -> Add Group Test vào -> OK

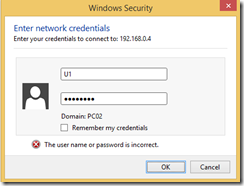

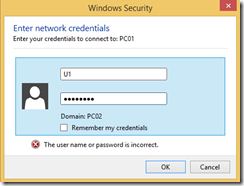

– Kiểm tra: Trên máy PC02:

+ Log on user U1, U3 -> mất Control Panel

+ Log on user U2, U4 -> hiện Control Panel

6. Xem các Setting của GPO (Thực hiện trên máy PC01)

– Mở Group Policy Management, chọn GPO “Ẩn Control Panel”, qua tab Settings -> Add -> Add -> Close -> Quan sát các thiết lập được tạo ra trên GPO

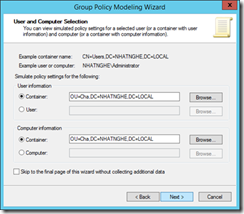

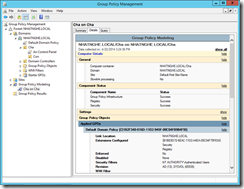

7. Modeling Wizards (Thực hiện trên máy PC01)

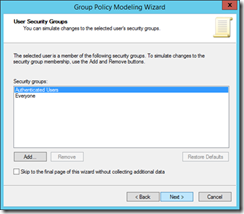

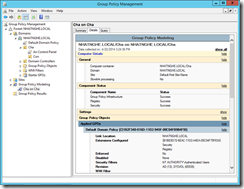

– Mở Group Policy Management, chuột phải vào Group Policy Modeling, chọn Group Polciy Modeling Wizard…

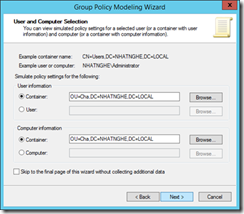

– Các bước đầu tiên nhấn Next theo mặc định. Màn hình User and Computer Selection -> Để xem OU Cha bị áp policy gì, trong 2 phần User Information và Computer Information, chọn Browse đến OU Cha -> Next

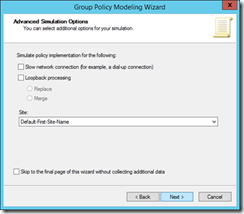

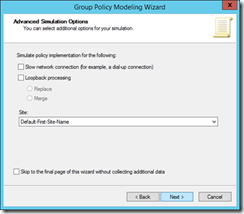

– Màn hình Advanced Simulation Options -> Chọn Default-First-Site-Name -> Next

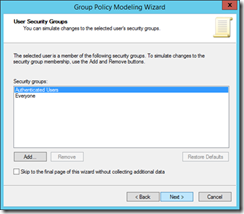

– Màn hình Computer Security Groups, chọn Authenticated Users -> Next

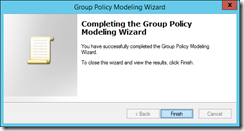

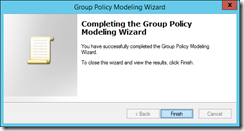

– Các bước còn lại cài đặt theo mặc định -> Màn hình Completing…-> Finish

– Quan sát thấy bảng báo cáo chi tiết về các Policy được áp lên OU Cha

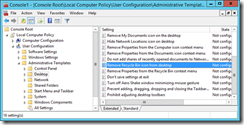

8. Item Level Targeting (Thực hiện trên máy PC01)

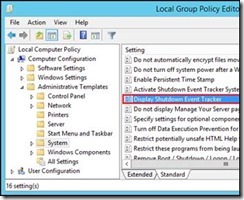

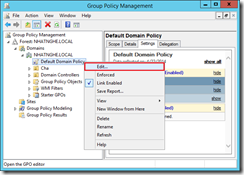

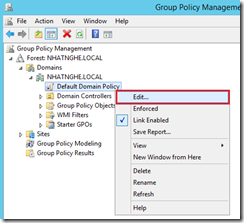

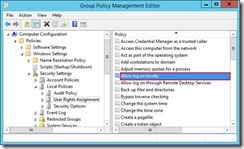

– Mở Group Policy Management, chuột phải vào Default Domain Policy, chọn Edit…

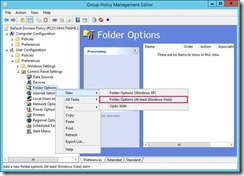

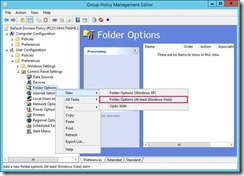

– Bung mục User Configuration -> Preferences -> Control Panel Settings, chuột phải vào Folder Options, chọn New -> Folder Options (at least Windows Vista)

– Mục Hidden files and folders, chọn Show hidden files and folders. Tắt dấu check ở 2 mục:

+ Hide extensions for known file types

+ Hide protected operating system files (Recommended)

-> OK

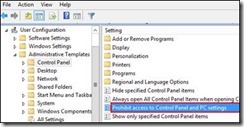

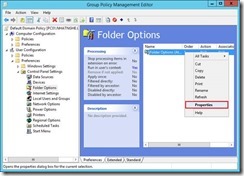

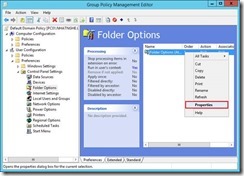

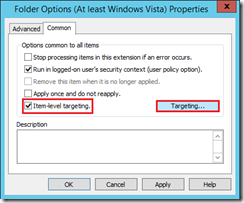

– Ở khung bên phải -> Chuột phải vào Folder Options -> Properties

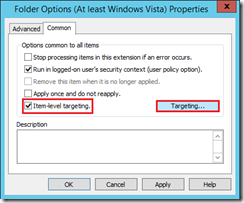

– Qua tab Common, đánh dấu check vào mục Item-level targeting -> chọn Targeting…

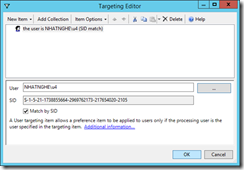

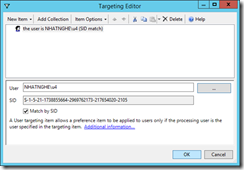

– Tại màn hình Targeting Editor -> Chọn New Item -> User

– Trong mục User -> Browse -> Add User u4 -> OK -> OK -> OK

– Kiểm tra: Trên máy PC02

+ Log on user u4 -> Mở File Explorer, kiểm tra thấy các file ẩn xuất hiện và hiển thị đuôi

file.

+ Log on user u3 -> Mở File Explorer, không thấy các file ẩn.

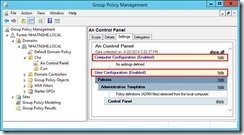

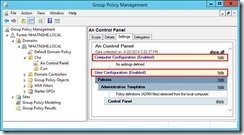

9. Disable một phần của policy

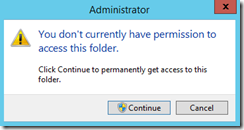

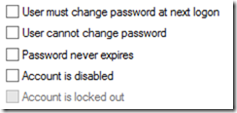

Đôi khi ta chỉ sử dụng một phần trong của GPO (ví dụ User Configuration), để tăng tốc quá trình xử lý GPO, ta nên tắt những phần không dùng đến.

– Mở Group Policy Management, chọn GPO “Ẩn Control Panel” -> Details , ở mục GPO Status, chọn Computer Configuration settings disabled -> OK

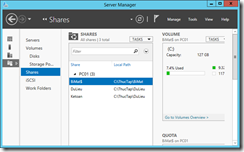

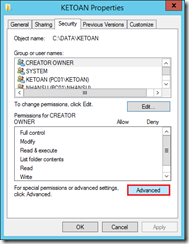

10. Khảo sát nơi chứa policy templates

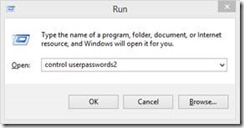

– Mở Group Policy Management, chọn GPO “Ẩn Control Panel”. Qua tab Details, chú ý dòng Unique ID

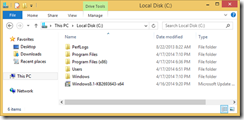

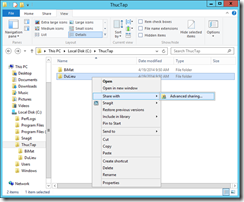

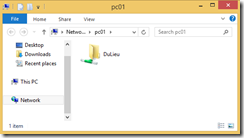

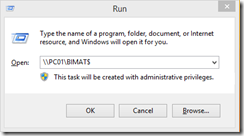

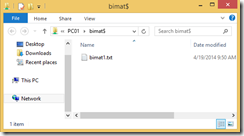

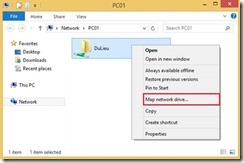

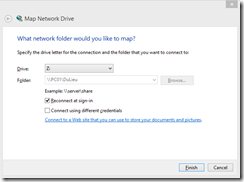

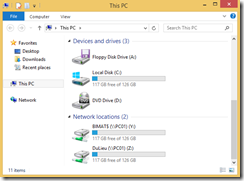

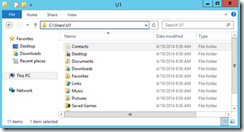

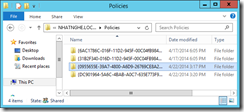

– Truy cập vào ổ C:\Windows\SYSVOL\SYSVOL\nhatnghe.local\Policies, sẽ thấy có thư mục giống Unique ID của policy “Ẩn Control Panel”

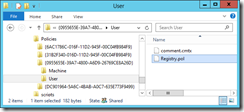

– Mở thư mục trùng với Unique ID -> User -> sẽ thấy có file Registry.pol. Thông tin về Policy được lưu vào file này.

– Mở file Registry.pol bằng Notepad quan sát nội dung bên trong

![clip_image015[1] clip_image015[1]](/wp-content/uploads/2020/02/clip_image0151_thumb.png)

![clip_image038[1] clip_image038[1]](/wp-content/uploads/2020/02/clip_image0381_thumb.png)