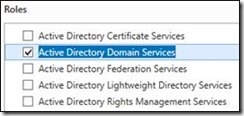

II. AUTOMATING ACTIVE DIRECTORY DOMAIN SERVICES ADMINISTRATION

CÁC BƯỚC TRIỂN KHAI:

1. Tạo hàng loạt user và đặt thuộc tính Deparment cho user

2. Tạo cấu trúc OU

3. Di chuyển các User vào OU tương ứng

4. Add user vào group tương ứng

A- CHUẨN BỊ

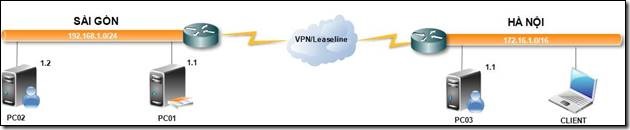

– Mô hình bài lab bao gồm 1 máy:

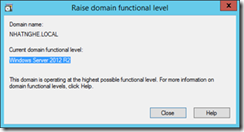

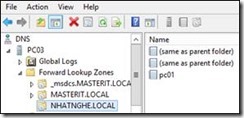

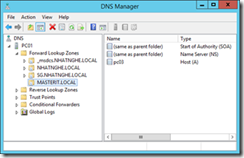

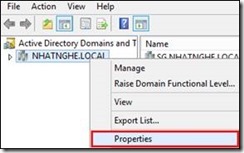

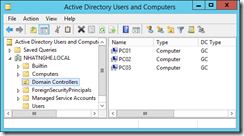

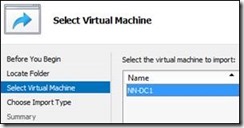

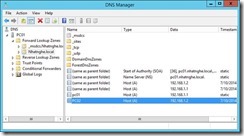

+ PC01: Windows Server 2016 DC ( Domain: NHATNGHE.LOCAL)

– Chỉnh policy cho phép đặt password đơn giản

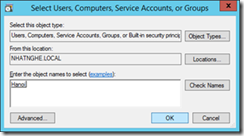

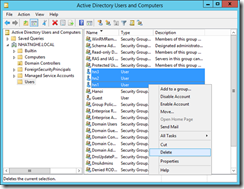

– Tạo các Group ketoan, nhansu, tochuc, kinhdoanh và hanhchinh bên dưới domain NHATNGHE.LOCAL

B- THỰC HIỆN

1. Tạo hàng loạt user và đặt thuộc tính Deparment cho user

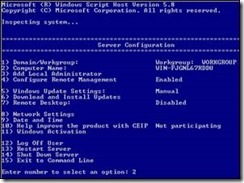

B1 – Mở Server Manager à vào menu Tools à Chọn Windows Powershell ISE

B2 – Soạn đoạn Script bên dưới để tạo 2 User u1 và u2 trong Domain NHATNGHE.LOCAL. Đặt password là 123, khai báo thuộc tính ketoan cho Deparment

à Sau đó nhấn nút Run Script (hoặc nhấn F5) để chạy thử đoạn Script

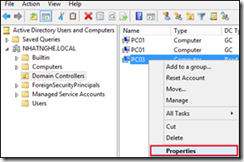

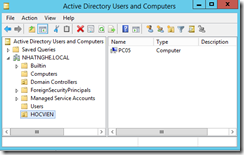

B3 – Mở Active Directory Users and Computers, quan sát thấy user u1 và u2 đã được tạo. Kiểm tra thuộc tính cho từng user, bảo đảm thấy Department là ketoan

B4 – Soạn đoạn Script tương tự như bên dưới để tạo các User từ u3 đến u10

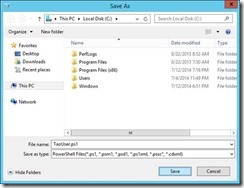

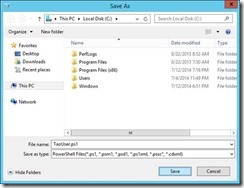

B5 – Vào menu File à Save, đặt tên TaoUser.ps1

B6 – Mở File Explorer, chuột phải vào file TaoUser à chọn Run with Powershell

B7 – Quay lại Active Directory Users and Computers, kiểm tra đã tạo thành công các user từ u3 đến u10. Kiểm tra thuộc tính Department của các user này

2. Tạo cấu trúc OU

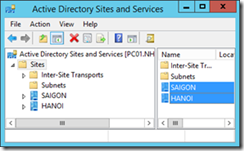

B1 – Nhập 2 lệnh bên dưới vào dòng lệnh để tạo 2 OU SaiGon và HaNoi nằm bên dưới domain NHATNGHE.LOCAL.

New-ADOrganizationalUnit -Name “SaiGon” -Path “dc=Nhatnghe,dc=local”

New-ADOrganizationalUnit -Name “HaNoi” -Path “dc=Nhatnghe,dc=local”

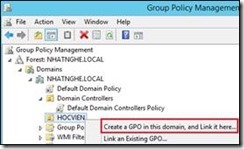

Kiểm tra Active Directory Users and Computers, bảo đảm tạo thành công 2 OU.

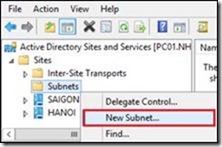

B2 – Soạn đoạn Script như hình bên dưới để tạo các OU Ketoan, NhanSu và ToChuc nằm trong OU SaiGon. OU KinhDoanh, HanhChinh nằm trong OU HaNoi.

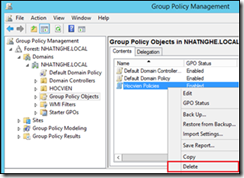

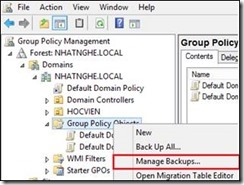

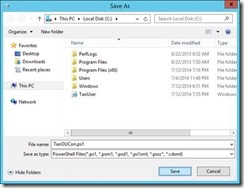

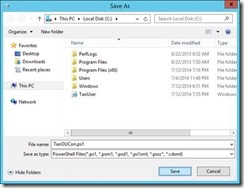

B3 – Lưu đoạn Script vào trong ổ C: với tên TaoOUCon.ps1

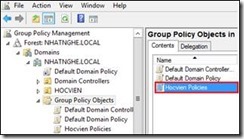

B4 – Chạy đoạn script vừa tạo, sau đó kiểm tra đã tạo xong cấu trúc OU

3. Di chuyển các User vào OU tương ứng

B1 – Tìm hiểu lệnh Get-ADUser bằng cách thực hiện lệnh bên dưới. Lệnh này sẽ tìm kiếm các User có thuộc tính Department là Ketoan

Get-ADUser -Filter {Deparment -eq “Ketoan”}

B2 – Kết hợp lệnh Get-ADUser và lệnh Move-ADObject

Get-ADUser – Filter {Deparment -eq “Ketoan”} | Move-ADObject -TargetPath “ou=KeToan,ou=SaiGon,dc=Nhatnghe,dc=Local”

Thực hiện lệnh trên để di chuyển các User có thuộc tính Department là ketoan vào OU KeToan.

Kết quả lệnh Get-ADUser sẽ được truyền vào để làm tham số cho lệnh Move-ADObject

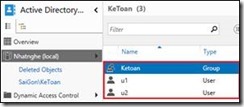

B3 – Kiểm tra thấy user u1 và u2 đã được di chuyển vào OU Ketoan

B4 – Để di chuyển nhiều đối tượng, thực hiện các lệnh sau:

("Ketoan","Nhansu","ToChuc") | %{Get-ADObject -Filter {Department -eq $_} | Move-ADObject -TargetPath "ou=$_,ou=SaiGon,dc=Nhatnghe,dc=Local"}

("Kinhdoanh”,”Hanhchinh") | %{Get-ADObject -Filter {Department -eq $_} | Move-ADObject -TargetPath "ou=$_,ou=Hanoi,dc=Nhatnghe,dc=Local"}

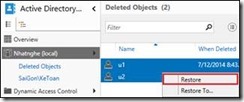

B5 – Kiểm tra các user đã được di chuyển vào các OU tương ứng

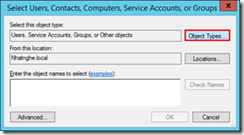

4. Add user vào group tương ứng

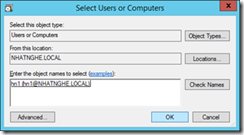

B1 – Lệnh bên dưới sẽ Add user u1 và u2 vào group KeToan

Add-AdGroupMember – Identity Ketoan -Members u1

Add-AdGroupMember – Identity Ketoan -Members u2

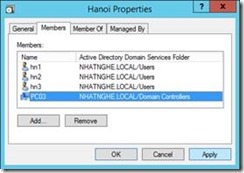

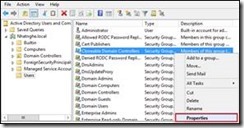

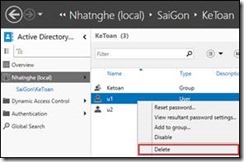

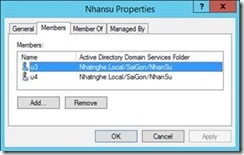

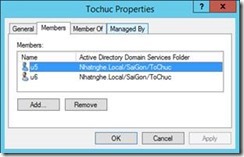

B2 – Quan sát thấy user u1 và u2 là thành viên của Group Ketoan

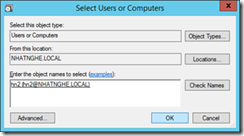

B3 – Để add hàng loạt các user làm thành viên của các group phù hợp dựa vào thuộc tính của từng user, soạn đoạn script như bên dưới

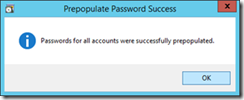

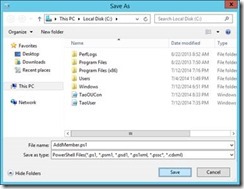

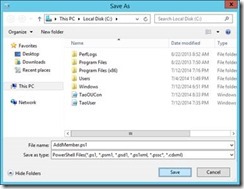

B4 – Lưu đoạn Script trên vào ổ C:, sau đó chạy đoạn Script vừa tạo

B5 – Kiểm tra danh sách thành viên của từng group