XII. GPO SECURE MEMBER SERVER – AUDITING – APPLOCKER – ADVANCED FIREWALL

CÁC BƯỚC TRIỂN KHAI

1. Sử dụng Group Policy để bảo mật Member Servers

2. Auditing

a. Giám sát truy cập File hệ thống

b. Giám sát User Log on trên domain

3. Cấu hình Applocker Policy

4. Cấu hình Windows Firewall

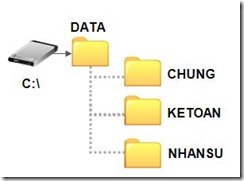

A- CHUẨN BỊ

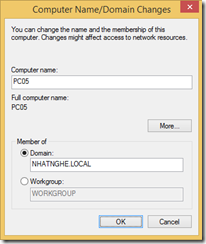

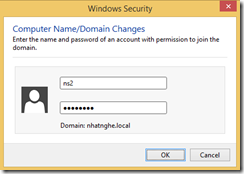

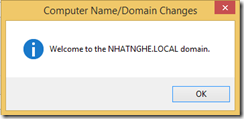

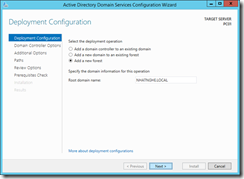

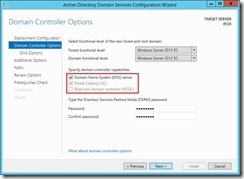

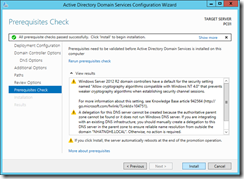

Mô hình bài lab bao gồm 2 máy:

+ PC01: Windows Server 2016 DC

+ PC03: Windows Server 2016 đã join domain

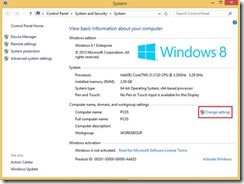

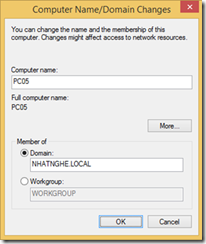

+ PC05: Windows 8.1 Enterprise đã join domain

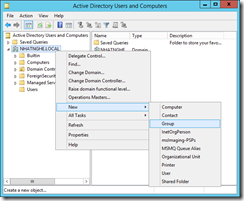

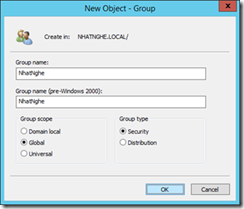

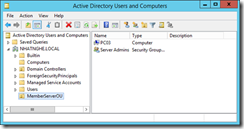

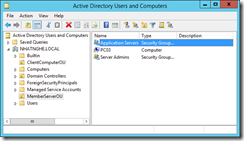

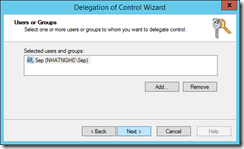

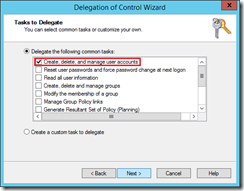

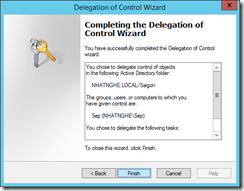

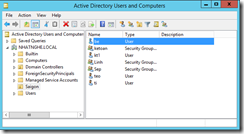

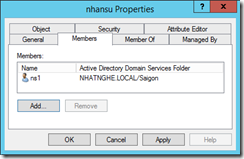

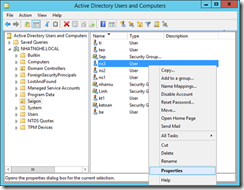

– Trên PC01, tạo OU MemberServerOU, move Computer PC03 vào OU này và tạo thêm Group Server Admins

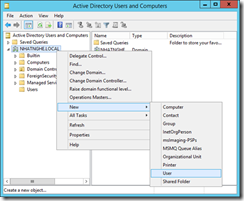

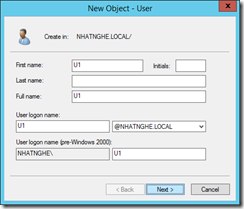

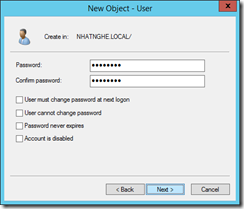

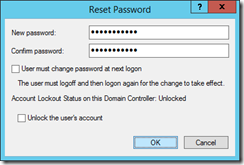

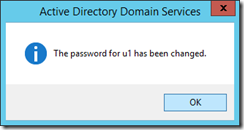

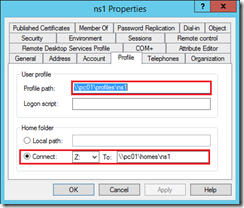

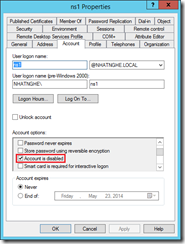

– Tạo User Teo.

B- THỰC HIỆN

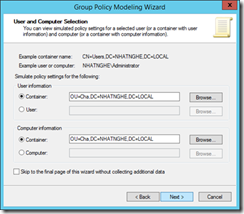

1. Sử dụng Group Policy để bảo mật Member Servers (Thực hiện trên PC01)

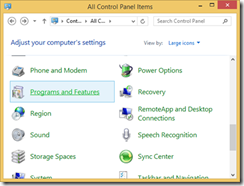

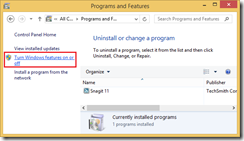

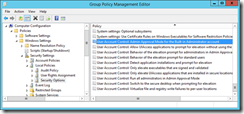

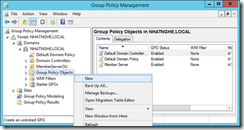

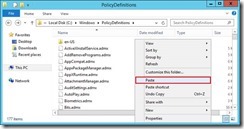

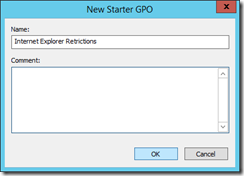

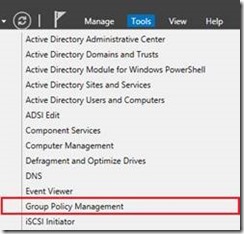

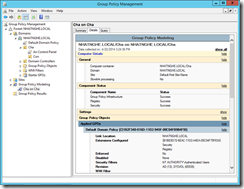

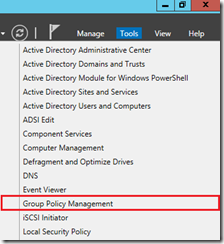

– Mở Group Policy Management -> Bung Forest: NHATNGHE.LOCAL ->Domains -> NHATNGHE.LOCAL. Chuột phải vào Group Policy Objects, chọn New.

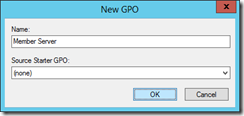

– Ở mục Name, đặt tên Member Server -> OK

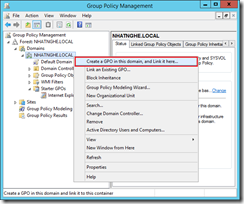

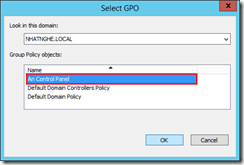

– Chuột phải vào OU MemberServerOU, chọn Link an Existing GPO.

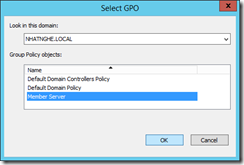

– Chọn Member Server -> OK

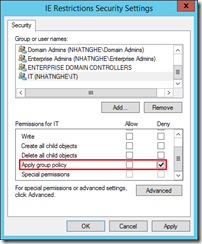

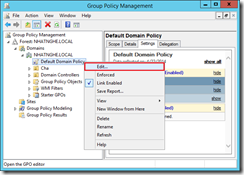

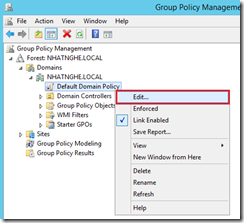

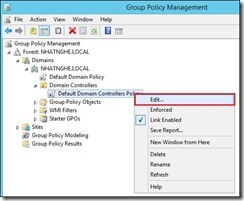

– Chuột phải vào Default Domain Policy -> chọn Edit

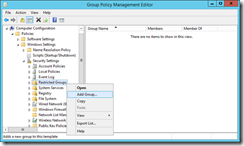

– Mở theo đường dẫn Computer Configuration -> Windows Settings -> Security Settings. Chuột phải vào Restricted Groups -> Add Group

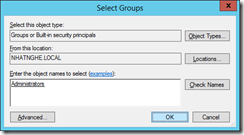

– Nhấn Browse, nhập vào Administrators -> Check Names -> OK

– Khung Members of this group -> Add -> Browse

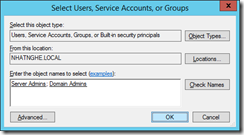

– Nhập vào: Server Admins, Domain Admins -> Check Names -> OK 3 lần.

– Chuột phải vào GPO Member Server -> chọn Edit

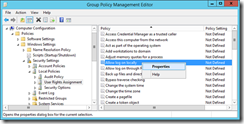

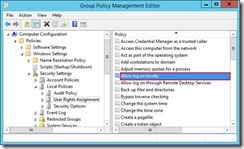

– Mở theo đường dẫn Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment. Chuột phải vào Allow log on locally, chọn Properties.

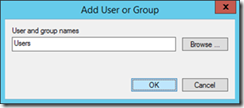

– Nhấn vào nút Add User or Group -> Nhập vào Administrators, Domain Admins -> Check Names -> OK -> OK

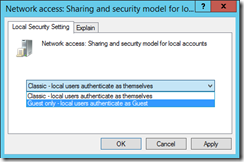

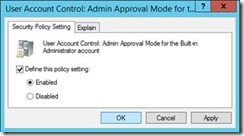

– Tiếp tục ở khung bên trái -> chọn Security Options. Khung bên phải -> chuột phải vào User Account Control: Admin Approval Mode for the Built-in Administrator account, chọn Properties

– Chọn Enabled -> OK

– Kiểm tra:

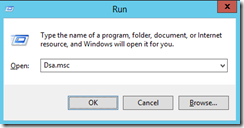

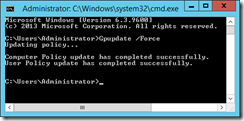

+ Trên máy PC03, log on Administrator. Mở CMD, gõ lệnh Gpupdate /force

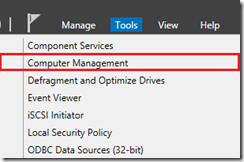

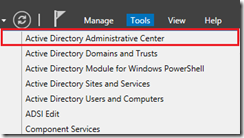

+ Mở Server Manager, vào menu Tools -> chọn Computer Management

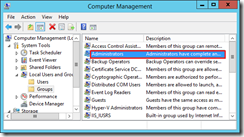

+ Bung mục Local Users and Groups -> Groups, double click vào Administrators

+ Quan sát thấy nhóm Domain Admins và Server Admins có quyền quản trị trên local.

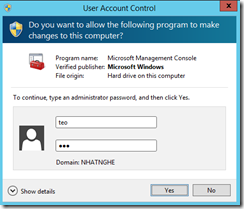

+ Log off Administrators, log on bằng user Teo.

+ Quan sát thấy user Teo không được phép log on trên máy PC03 được.

2. Auditing

a. Giám sát truy cập File hệ thống

– Chuột phải vào GPO Member Server -> chọn Edit

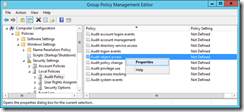

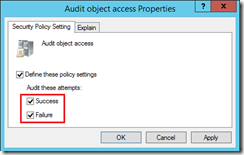

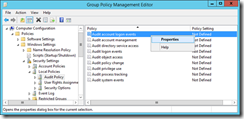

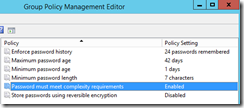

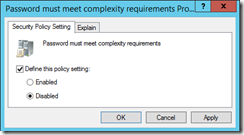

– Mở theo đường dẫn Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy. Chuột phải vào Audit object access -> Chọn Properties.

– Đánh dấu chọn vào ô Define these policy settings, sau đó chọn 2 ô Success và Failure -> OK

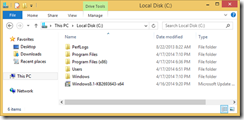

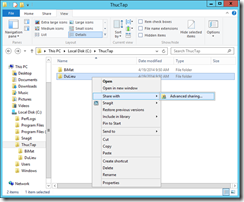

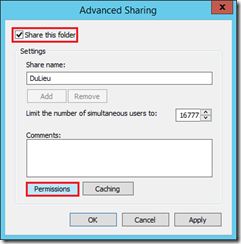

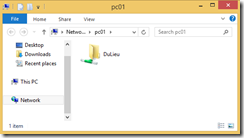

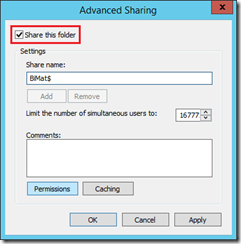

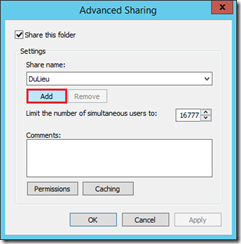

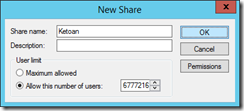

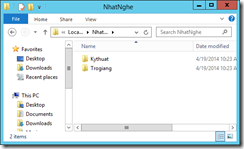

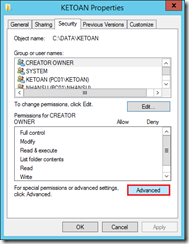

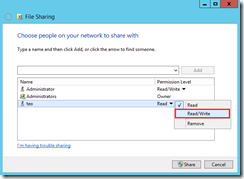

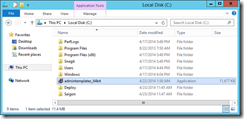

– Qua máy PC03, mở File Explorer, tạo thư mục C:\Data. Chuột phải vào thư mục Data -> chọn Share with -> Specific people.

– Share user Teo -> Read/Write -> Share -> Done

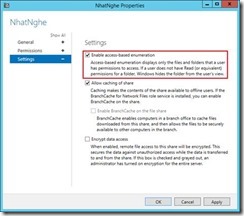

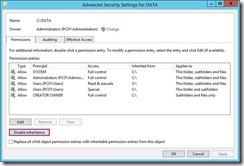

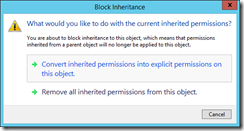

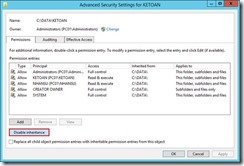

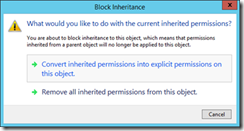

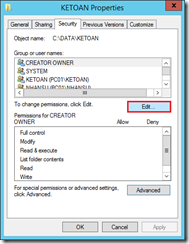

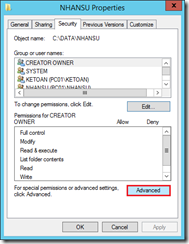

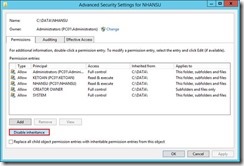

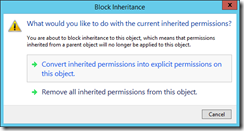

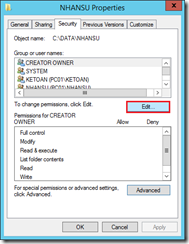

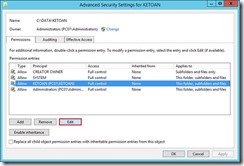

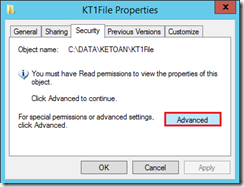

– Chuột phải vào thư mục Data -> chọn Properties -> Nhấn Advanced

– Qua tab Auditing -> Nhấn Add

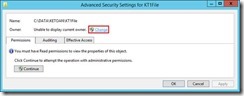

– Chọn Select a principal

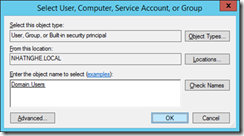

– Nhập vào Domain Users -> Check Names -> OK

– Ở mục Type -> chọn All. Ở mục Basic permissions -> Đánh dấu chọn vào ô Write -> OK 3 lần

– Mở CMD, gõ lệnh: Gpupdate /force

– Kiểm tra:

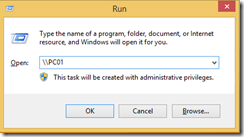

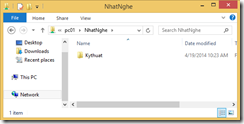

+ Trên PC05, log on Administrator -> Mở CMD, gõ lệnh Gpupdate /force

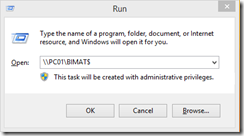

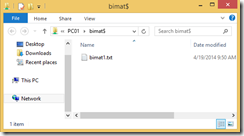

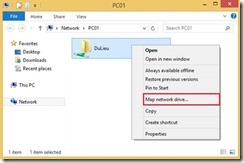

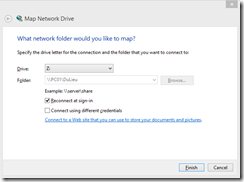

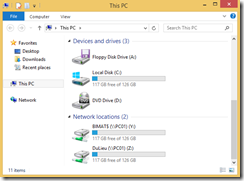

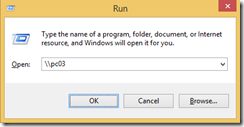

+ Log off Administrator, log on user Teo. Nhấn tổ hợp phím ÿ + R, gõ \\pc03

– Tạo file tailieu.txt trong thư mục Data

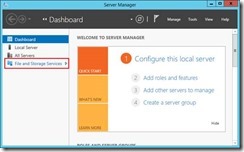

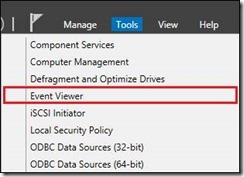

– Qua máy PC03, mở Server Manager -> menu Tools -> chọn Event Viewer

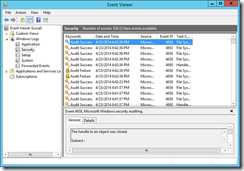

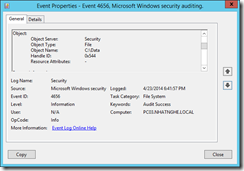

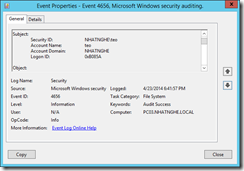

– Ở khung bên trái chọn Windows Logs -> Security. Nhấn double click vào event.

– Thông tin về quá trình giám sát

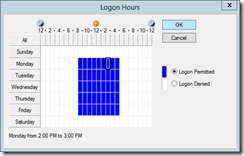

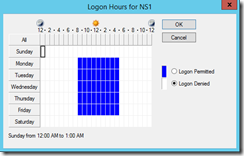

b. Giám sát User Log on trên domain (Thực hiện trên máy PC01)

– Mở Group Policy Management -> Chuột phải vào Default Domain Policy -> chọn Edit

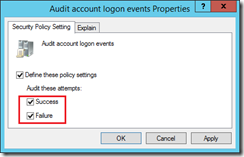

– Mở theo đường dẫn Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy. Chuột phải vào Audit account log on events -> Chọn Properties.

– Đánh dấu chọn vào ô Define these policy settings, sau đó chọn 2 ô Success và Failure -> OK

– Mở CMD, gõ lệnh Gpupdate /Force

– Kiểm tra:

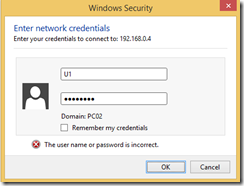

+ Trên máy PC05, log on Administrator. Mở CMD, gõ lệnh Gpupdate /Force

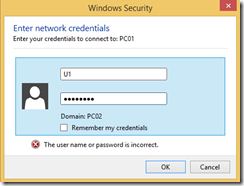

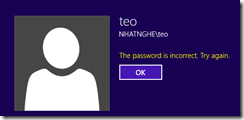

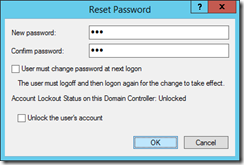

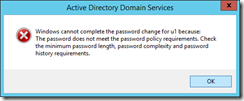

+ Log off Administrator, log on user Teo (cố tình nhập mật khẩu sai)

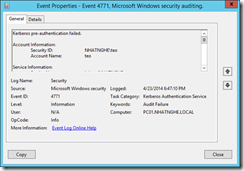

+ Qua máy PC01, mở Event Viewer -> chọn Windows Logs -> Securities. Quan sát thấy event báo user teo không chứng thực được

– Qua máy PC05, log on user Teo, nhập đúng mật khẩu

– Qua máy PC01, kiểm tra Event Viewer, thấy event Audit Success do user Teo đăng nhập thành công.

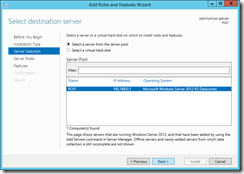

3. Cấu hình Applocker Policy (Thực hiện trên PC01)

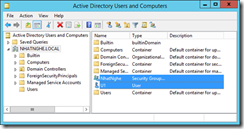

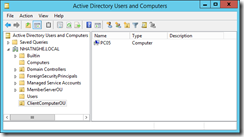

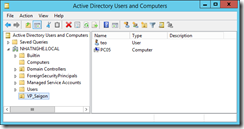

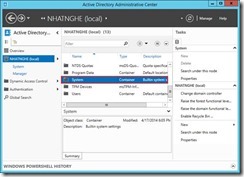

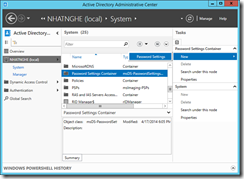

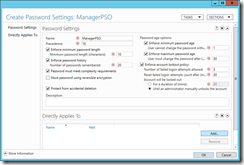

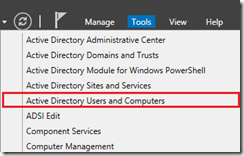

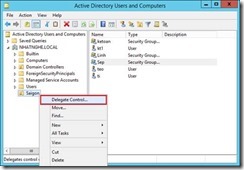

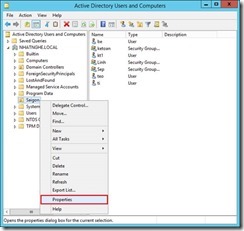

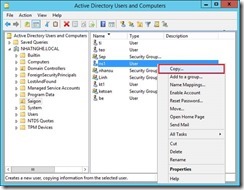

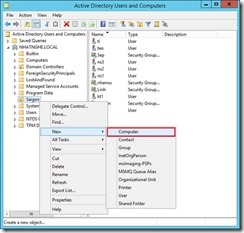

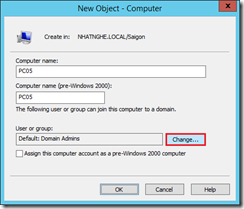

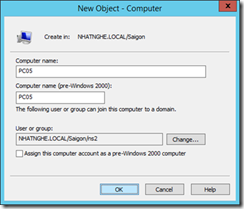

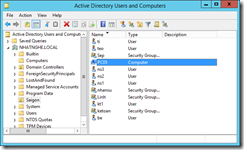

– Mở Active Directory Users and Computers, tạo OU ClientComputerOU, sau đó move computer PC05 vào OU này.

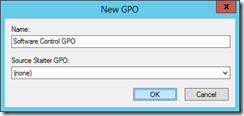

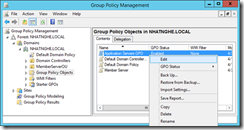

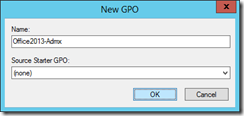

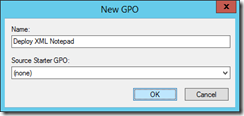

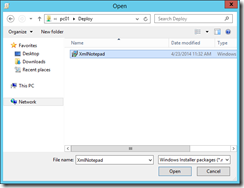

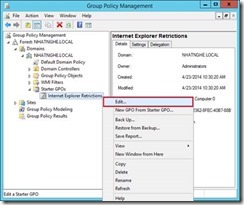

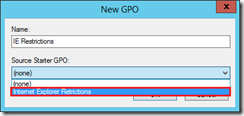

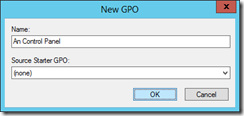

– Mở Group Policy Management -> Chuột phải vào Group Policy Objects -> chọn New

– Ở mục Name, đặt tên Software Control GPO -> OK

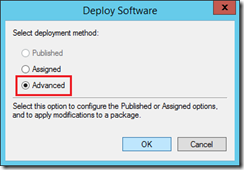

– Chuột phải vào GPO vừa tạo, chọn Edit.

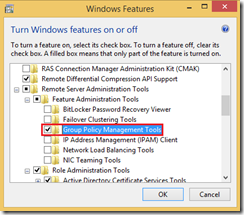

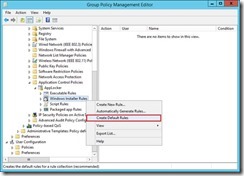

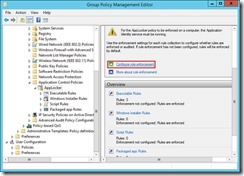

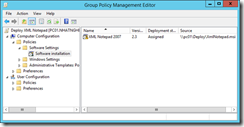

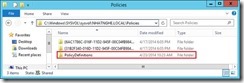

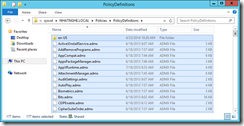

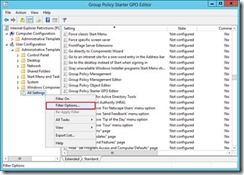

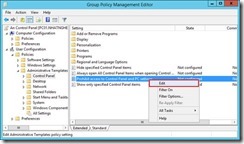

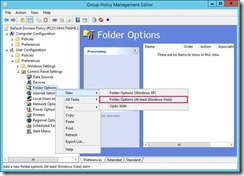

– Mở theo đường dẫn: Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Application Control Policies -> AppLocker. Chuột phải vào Executable Rules -> chọn Create Default Rules

– Quan sát thấy các Default Rule được tạo.

– Chuột phải vào Windows Installer Rules -> chọn Create Default Rules

– Quan sát thấy các Default Rule được tạo.

– Thực hiện tương tự tạo Create Default Rules cho Script Rules và Packaged app Rules

– Nhấn chuột vào AppLocker -> Ở khung bên phải chọn Configure rule enforcement

– Đánh dấu chọn vào Configured -> chọn Audit Only -> OK

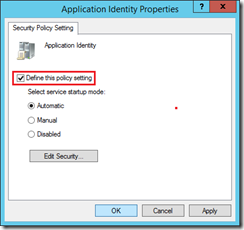

– Mở theo đường dẫn Computer Configuration -> Policies -> Windows Settings -> Security Settings. Chuột phải vào Application Identity -> chọn Properties

– Đánh dấu chọn vào ô Define this policy setting -> chọn Automatic -> OK

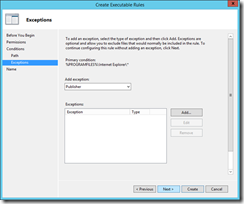

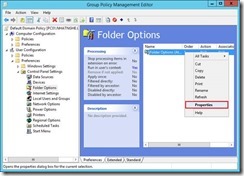

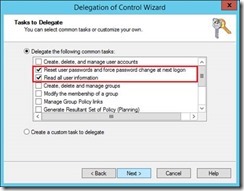

– Chuột phải vào Executable Rules -> chọn Create New Rule

– Màn hình Before you begin -> Next

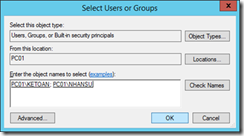

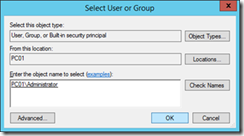

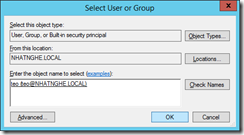

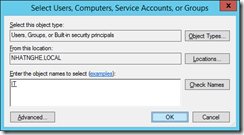

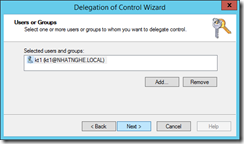

– Màn hình Permissions -> Select

– Nhập vào user Teo -> Check Names -> OK -> Next

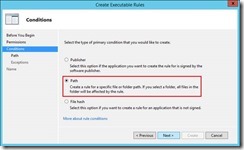

– Màn hình Conditions -> chọn Path -> Next

– Nhấn Browse Files và trỏ đường dẫn đến file iexplore.exe -> Next

– Màn hình Exceptions -> Next

– Màn hình Name -> đặt tên Deny IE -> Create

– Quan sát Rule vừa tạo.

– Ở khung bên trái chọn AppLocker -> nhấn vào mục Configure rule enforcement

– Đánh dấu chọn vào các ô Configured -> chọn tất cả là Enforce rules -> OK

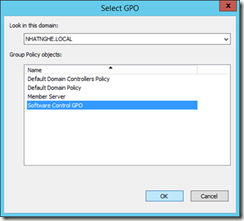

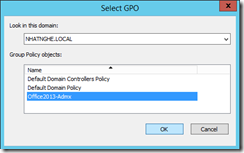

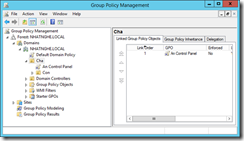

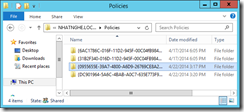

– Chuột phải vào ClientComputer OU -> chọn Link an Existing GPO

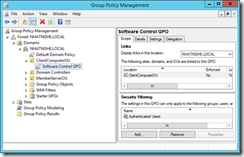

– Chọn Software Control GPO vừa tạo -> OK

– GPO đã được link vào OU.

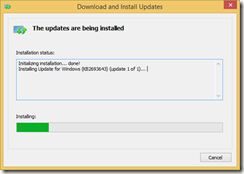

– Mở CMD, gõ lệnh Gpupdate /Force

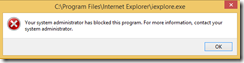

– Kiểm tra:

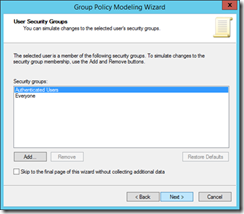

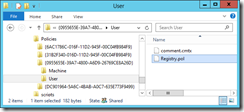

+ Trên PC05, log on user Teo, mở CMD, gõ lệnh Gpresult /R để kiểm tra policy áp lên Computer này

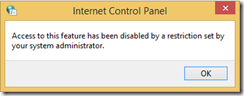

– Mở Internet Explorer -> nhận được thông báo lỗi.

4. Cấu hình Windows Firewall (Thực hiện trên PC01)

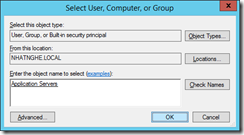

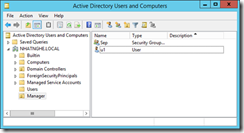

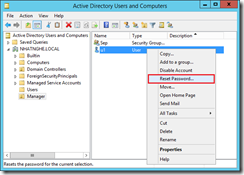

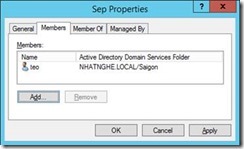

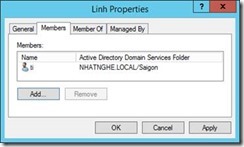

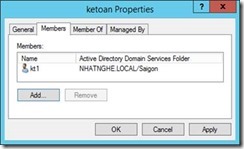

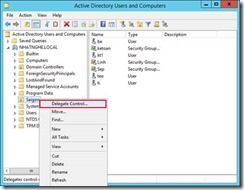

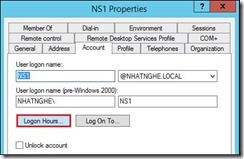

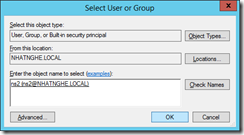

– Mở Active Directory Users and Computers, tạo group Application Servers trong MemberServerOU.

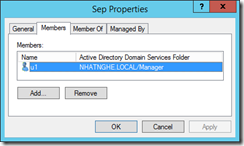

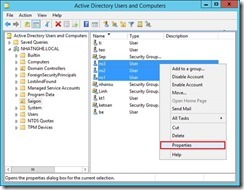

– Chuột phải vào group Application Servers -> chọn Properties

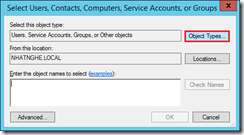

– Qua tab Members -> Add

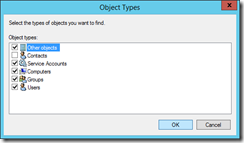

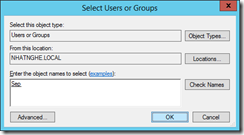

– Chọn Object Types

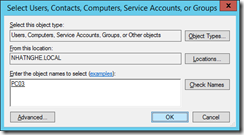

– Chọn Computers -> OK 3 lần.

– Nhập vào PC03 -> Check Names -> OK -> OK

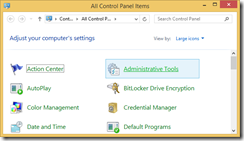

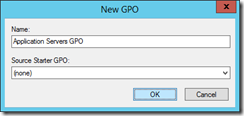

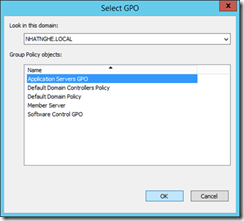

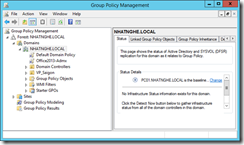

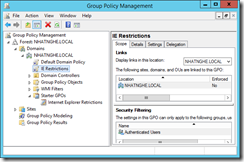

– Mở Group Policy Management, chuột phải vào Group Policy Objects -> New

– Ở mục Name, đặt tên là Application Servers GPO -> OK

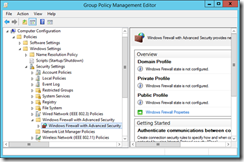

– Chuột phải vào GPO vừa tạo -> chọn Edit

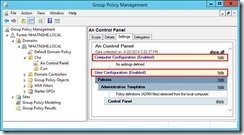

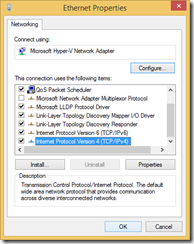

– Mở theo đường dẫn Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security. Nhấn vào Windows Firewall with Advanced Security – LDAP://CN={GUID}

– Chuột phải vào Inbound Rules -> New Rule

– Chọn Custom -> Next

– Màn hình Program -> Next

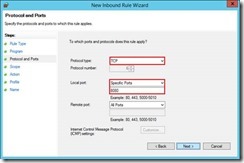

– Màn hình Protocol and Ports -> Mục Protocol: TCP -> Specific Ports: 8080 -> Next

– Màn hình Scope -> Next

– Màn hình Action -> chọn Allow the connection -> Next

– Màn hình Profile, bỏ dấu chọn ở ô Private và Public -> Next

– Màn hình Name, đặt tên Application Server Department Firewall Rule -> Finish

– Quan sát Inboud Rule vừa tạo.

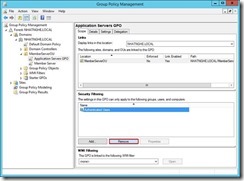

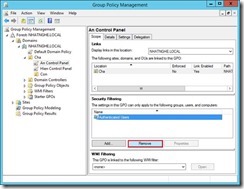

– Chuột phải vào MemberServerOU -> chọn Link an Existing GPO

– Chọn Application Servers GPO -> OK

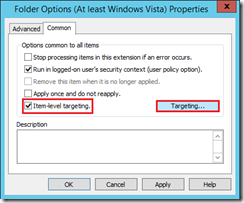

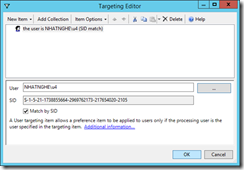

– Ở khung Security Filtering ở góc cuối cùng bên phải -> chọn Authenticated Users -> Remove -> OK -> Add

– Nhập vào Application Servers -> OK

– Quan sát Group Application Servers đã được thêm vào

– Kiểm tra:

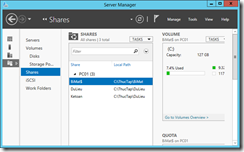

+ Qua máy PC03, mở CMD, gõ lệnh Gpupdate /force

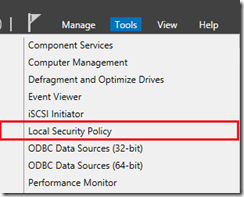

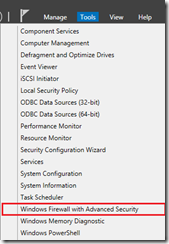

+ Mở Server Manager, vào menu Tools -> chọn Windows Firewall with advanced Security

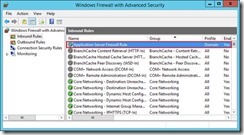

+ Quan sát thấy Application Server Firewall Rule đã được kích hoạt trên máy PC03

![clip_image015[1] clip_image015[1]](/wp-content/uploads/2020/02/clip_image0151_thumb.png)

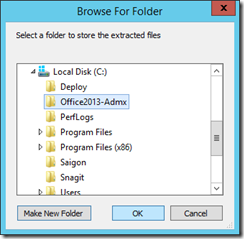

![clip_image038[1] clip_image038[1]](/wp-content/uploads/2020/02/clip_image0381_thumb.png)